UniPwn: przejęcie robotów Unitree przez BLE i botnety

Badacze ujawnili UniPwn: luka w robotach Unitree (Go2, B2, G1, H1) pozwala przejąć urządzenie przez BLE i tworzyć botnety. Zobacz ryzyko i jak się chronić.

Badacze ujawnili UniPwn: luka w robotach Unitree (Go2, B2, G1, H1) pozwala przejąć urządzenie przez BLE i tworzyć botnety. Zobacz ryzyko i jak się chronić.

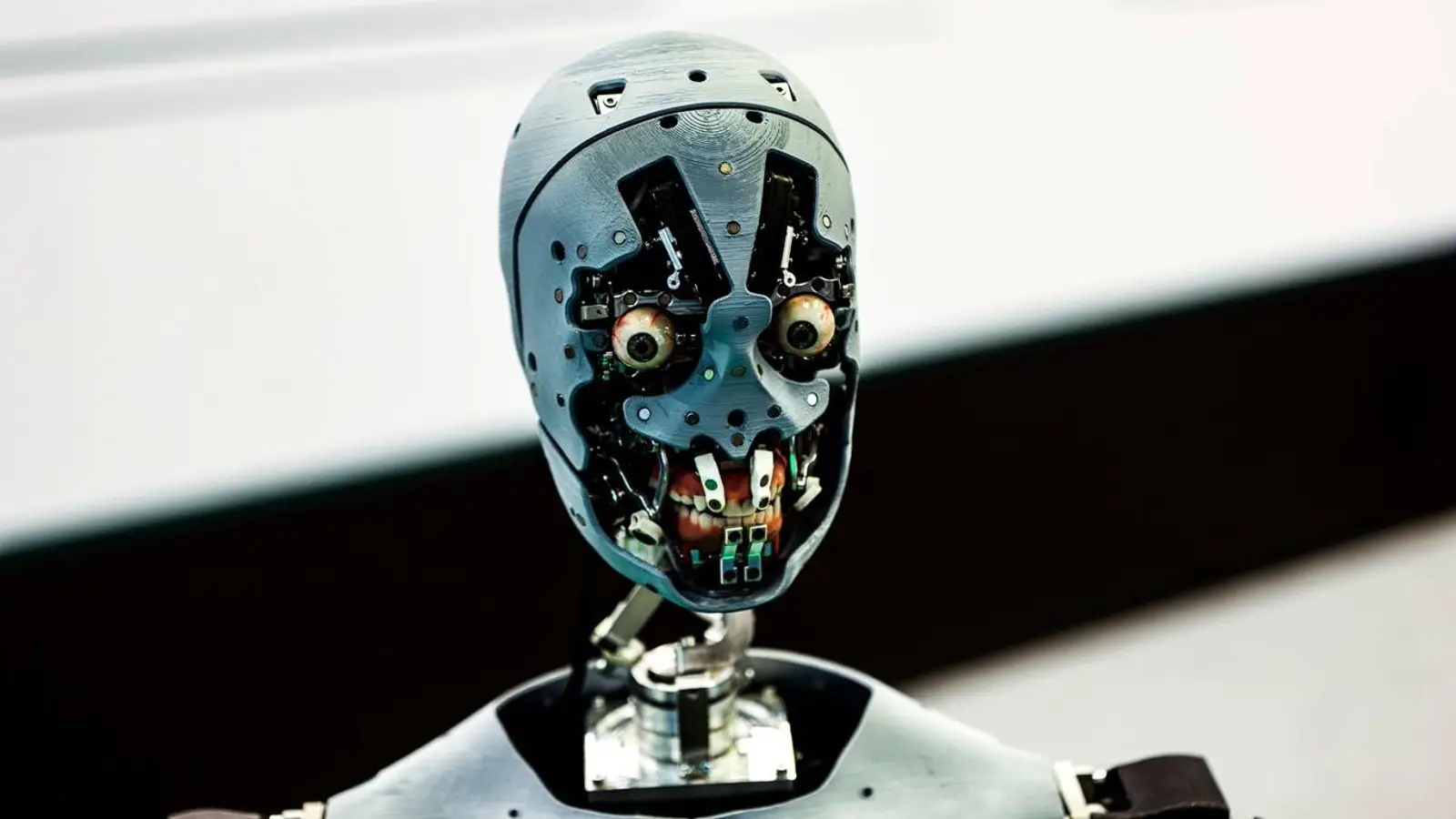

© A. Krivonosov

Badacze cyberbezpieczeństwa ujawnili poważną lukę w robotach Unitree, która pozwala atakującym przejąć pełną kontrolę nad urządzeniem i zamienić je w posłuszną maszynę. Źródłem problemu jest konfiguracja Wi‑Fi przez Bluetooth Low Energy (BLE): ponieważ klucze szyfrowania są wpisane na stałe, napastnik może podszyć się pod zaufane urządzenie i wcisnąć spreparowane dane, które robot wykonuje z uprawnieniami roota. To przepis na kłopoty w świecie, gdzie roboty szybko wchodzą pod domowe i firmowe dachy.

Luka, nazwana UniPwn, dotyczy kilku popularnych modeli Unitree — czworonogów Go2 i B2 oraz humanoidów G1 i H1. Exploit potrafi rozprzestrzeniać się samodzielnie: po przejęciu robot skanuje pobliskie maszyny Unitree przez BLE i może automatycznie je infekować, tworząc botnet. W demonstracji badacze ograniczyli efekt do wymuszonego restartu, ale ostrzegli, że możliwe są poważniejsze scenariusze, w tym instalacja trojanów, skryte wykradanie danych i blokowanie aktualizacji. Już to wystarcza, by potraktować sprawę serio.

Autorzy badania, Andreas Makris i Kevin Finisterre, informują, że powiadomili Unitree w maju 2025 roku. Według nich producent nie naprawił problemu i po lipcu nie utrzymywał dalszego kontaktu. Eksperci podkreślają, że luki w robotyce niosą większe ryzyko, bo przejęte maszyny mogą użyć siły fizycznej — a stosunkowo przystępne cenowo roboty Unitree są już wykorzystywane w różnych sektorach, także w wrażliwych. Taka cisza po stronie dostawcy brzmi tym bardziej niepokojąco.

Do czasu wydania poprawki specjaliści zalecają proste, praktyczne kroki: wyłączyć Bluetooth w robocie, umieścić go w odizolowanej, bezpiecznej sieci Wi‑Fi i nie podłączać tych urządzeń do współdzielonego segmentu. W dłuższej perspektywie, jak argumentują badacze, Unitree powinno odnowić dialog ze społecznością bezpieczeństwa i sprawnie łatać wykryte błędy; w przeciwnym razie poziom ryzyka dla użytkowników i operatorów pozostanie niekomfortowo wysoki. Brzmi to jak plan minimum, bez którego trudno mówić o zaufaniu.

W praktyce taka słabość może dotknąć zarówno zwykłych użytkowników, jak i klientów przemysłowych opierających się na tych modelach. To także sygnał, że na zgłoszenia z zewnątrz trzeba reagować szybciej i bardziej przejrzyście — zanim problem, który da się opanować, urośnie do nieporównywalnie większej skali.