UniPwn açığı: Unitree Go2, B2, G1 ve H1'de BLE üzerinden tam ele geçirme

UniPwn, Unitree Go2, B2, G1 ve H1 robotlarında BLE üzerinden Wi‑Fi kurulumundaki açıkla root ayrıcalığı veriyor; botnete yayılabiliyor. Riskler ve önlemler.

UniPwn, Unitree Go2, B2, G1 ve H1 robotlarında BLE üzerinden Wi‑Fi kurulumundaki açıkla root ayrıcalığı veriyor; botnete yayılabiliyor. Riskler ve önlemler.

© A. Krivonosov

Siber güvenlik araştırmacıları, Unitree robotlarında saldırganların bir cihazın tam kontrolünü ele geçirip onu adeta zombi makineye çevirmesine yol açan ciddi bir açık ortaya çıkardı. Sorun, Bluetooth Low Energy (BLE) üzerinden yapılan Wi‑Fi kurulumundan kaynaklanıyor: şifreleme anahtarlarının sabit kodlanmış olması nedeniyle kötü niyetli biri kendini güvenilir cihaz gibi tanıtıp özel hazırlanmış veriler gönderebiliyor ve robot bu verileri root ayrıcalıklarıyla çalıştırıyor. Basit görünen bir kurulum adımı, güvenliğin en zayıf halkasına dönüşmüş görünüyor.

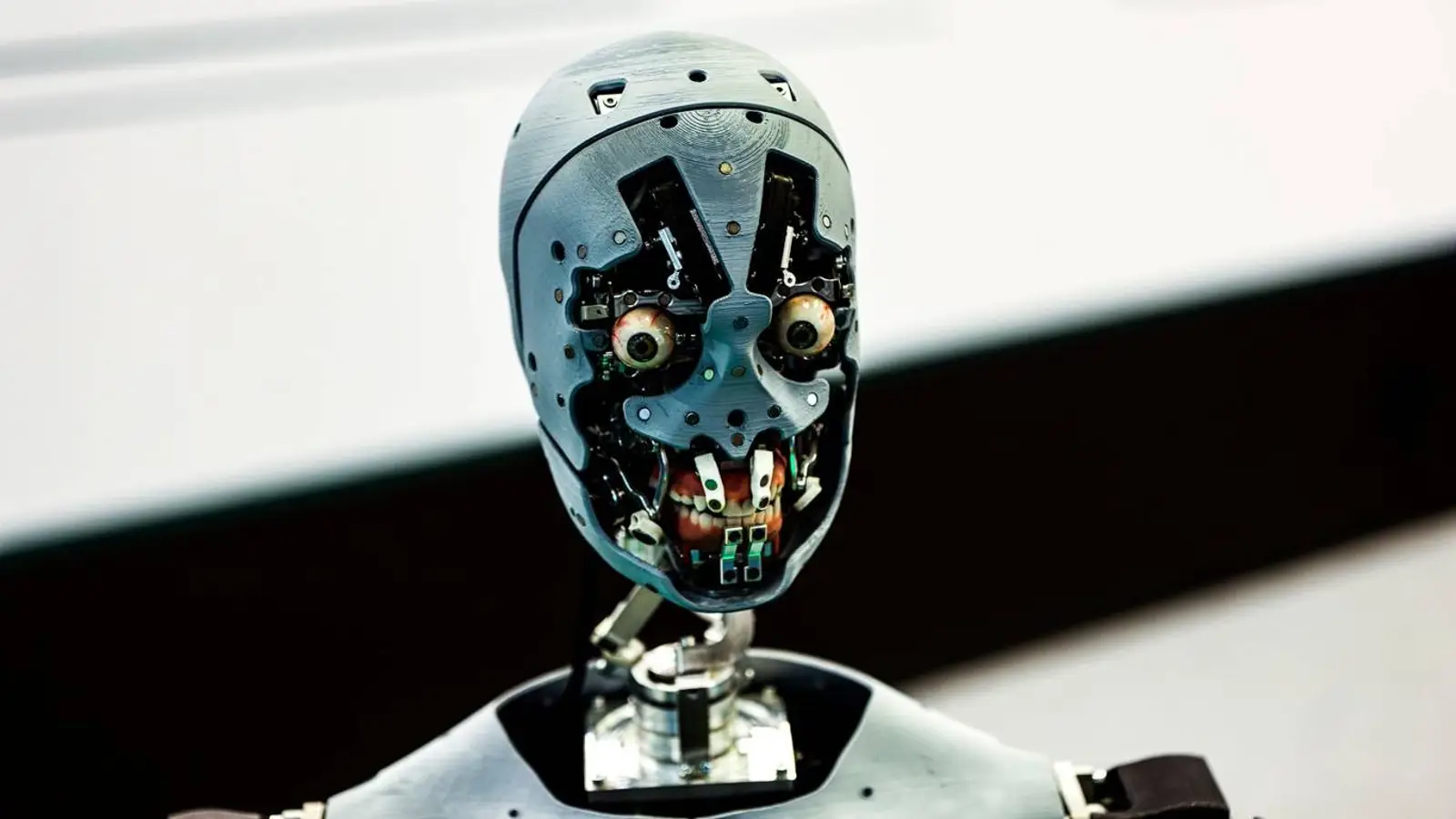

UniPwn olarak adlandırılan açık, Unitree’nin popüler modellerini hedef alıyor: Go2 ve B2 dört ayaklılar ile G1 ve H1 insansı robotlar etkilenenler arasında. İstismar kendi kendine yayılabiliyor: ele geçirilen bir robot, yakınlardaki Unitree cihazlarını BLE üzerinden tarıyor ve onları otomatik olarak enfekte ederek bir botnete dönüştürebiliyor. Araştırmacılar demolarında etkiyi zorla yeniden başlatmayla sınırladı; ancak truva atı kurulumundan gizli veri sızdırmaya ve güncellemeleri engellemeye kadar daha tehlikeli sonuçların da mümkün olduğu uyarısını yaptı. Bu tablo hafife alınacak gibi değil.

Çalışmanın yazarları Andreas Makris ve Kevin Finisterre, Unitree’yi Mayıs 2025’te bilgilendirdiklerini aktardı. Satıcının sorunu düzeltmediğini ve Temmuz’dan sonra iletişimi sürdürmediğini belirttiler. Uzmanlar, robotikteki açıkların riskini özellikle yüksek görüyor; çünkü ele geçirilen makineler fiziksel güç uygulayabiliyor. Üstelik görece erişilebilir fiyatlı Unitree robotları, hassas alanlar dahil çeşitli sektörlerde çoktan yerini almış durumda.

Yama gelene kadar önerilen pratik ve doğrudan adımlar net: robotta Bluetooth’u devre dışı bırakmak, cihazı izole ve güvenli bir Wi‑Fi ağına almak ve paylaşılan ağ segmentlerine bağlamaktan kaçınmak. Daha uzun vadede araştırmacılar, Unitree’nin güvenlik topluluğuyla diyaloğu yeniden kurup açıkları hızlıca ele alması gerektiğini vurguluyor; aksi halde kullanıcılar ve operatörler için risk seviyesi rahatsız edici biçimde yüksek kalacak. Basit tedbirler bugün işe yarayabilir, ancak sürdürülebilir güvenlik için üretici tarafında hızlı ve şeffaf aksiyon şart.

Pratikte bu zafiyet, hem günlük kullanıcıları hem de bu modellere bel bağlayan endüstriyel müşterileri etkileyebilir. Aynı zamanda, dış uzmanların işaret ettiği sorunlara daha hızlı ve şeffaf yanıt verilmesi gereğini hatırlatıyor—kontrol altında kalabilecek bir meselenin büyümeden çözülebilmesi için.